帝國 CMS 漏洞分析及復現,你必須知道的安全隱患

在現今的數字化社會中,網站安全性如同城堡防御系統,倘若失效,其潛在損失無法預估。近期,知名建站工具EmpireCMS曝出多起嚴重安全漏洞,極易引發敏感數據外泄、遭受黑客入侵和病毒感染等問題。本文將深度解讀此類隱患成因、隱含風險及應對措施,為您保障站點整體安全提供參考。

漏洞一:數據庫備份的致命漏洞

grant all on *.* to admin@'%' identified by '123456' with grant option;

flush privileges;

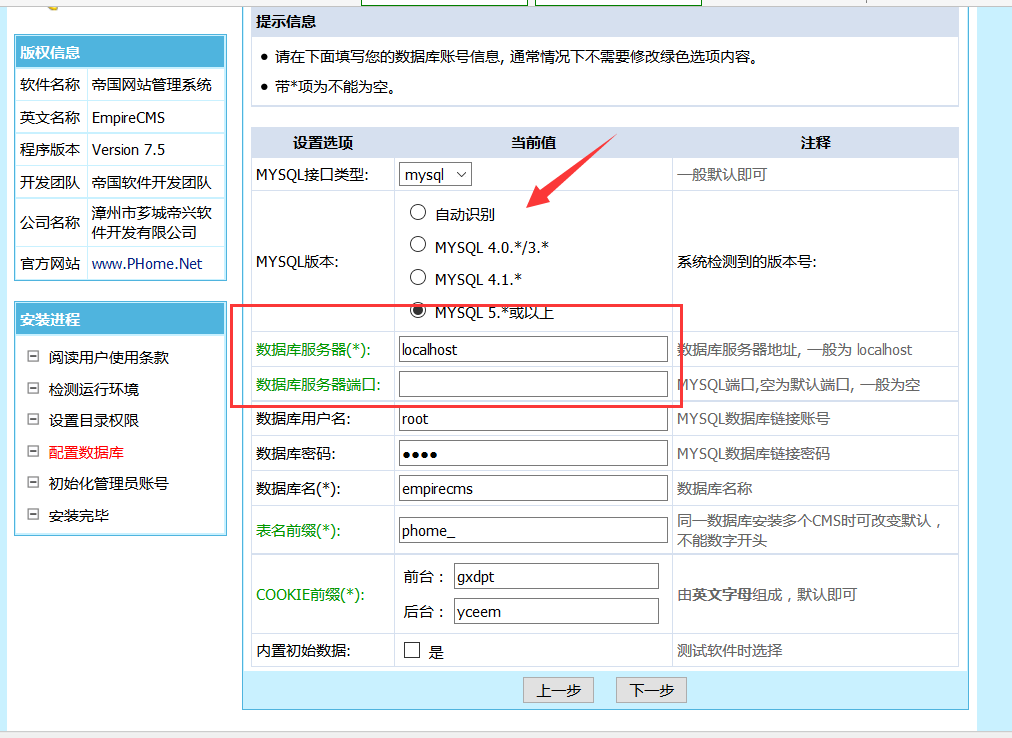

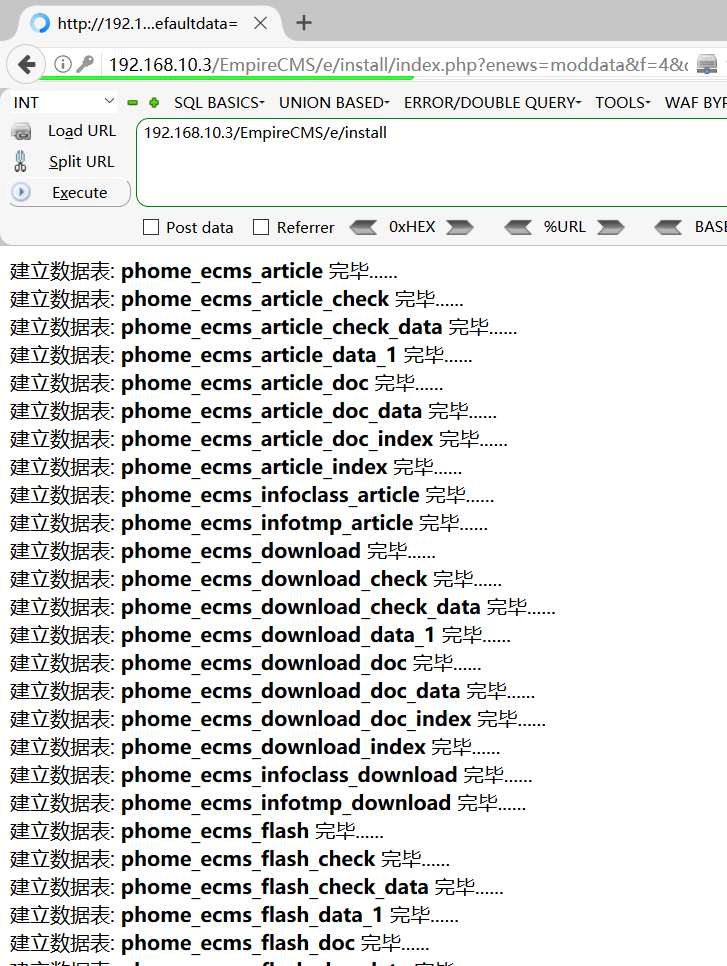

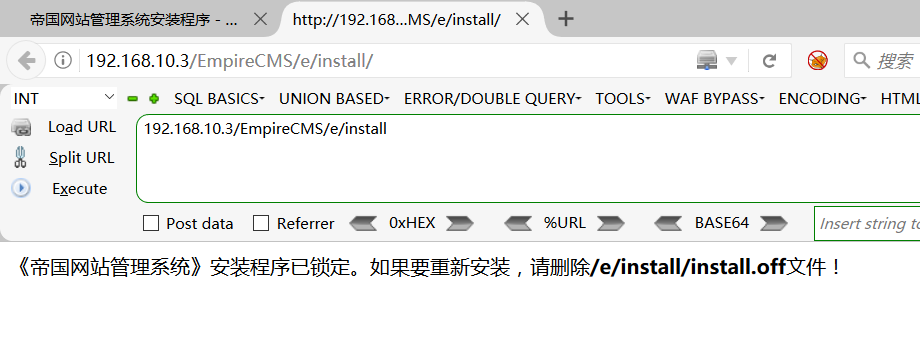

在之前的7.5版及其更早的ECMempireCMS版本中,其后端數據庫的備份功能未對數據表名進行嚴謹的驗證,這一安全漏洞使得黑客得以任意修改表名并執行惡意代碼,如同打開了城墻暗門,輕易入侵城堡。

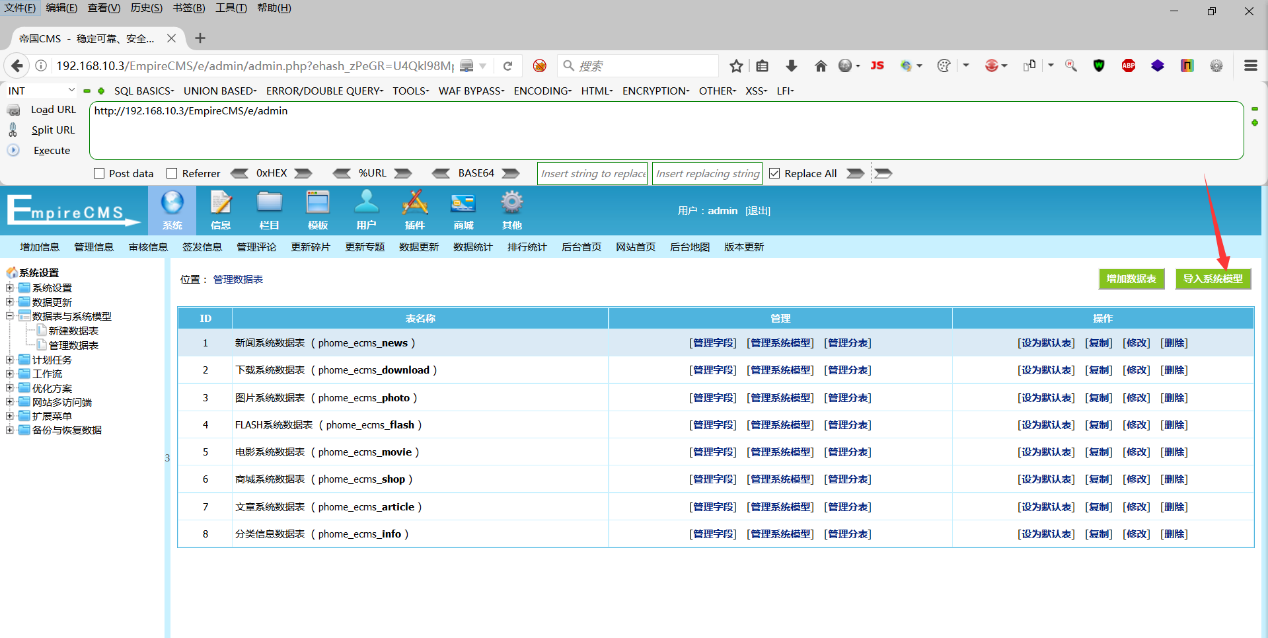

漏洞二:文件上傳漏洞的威脅

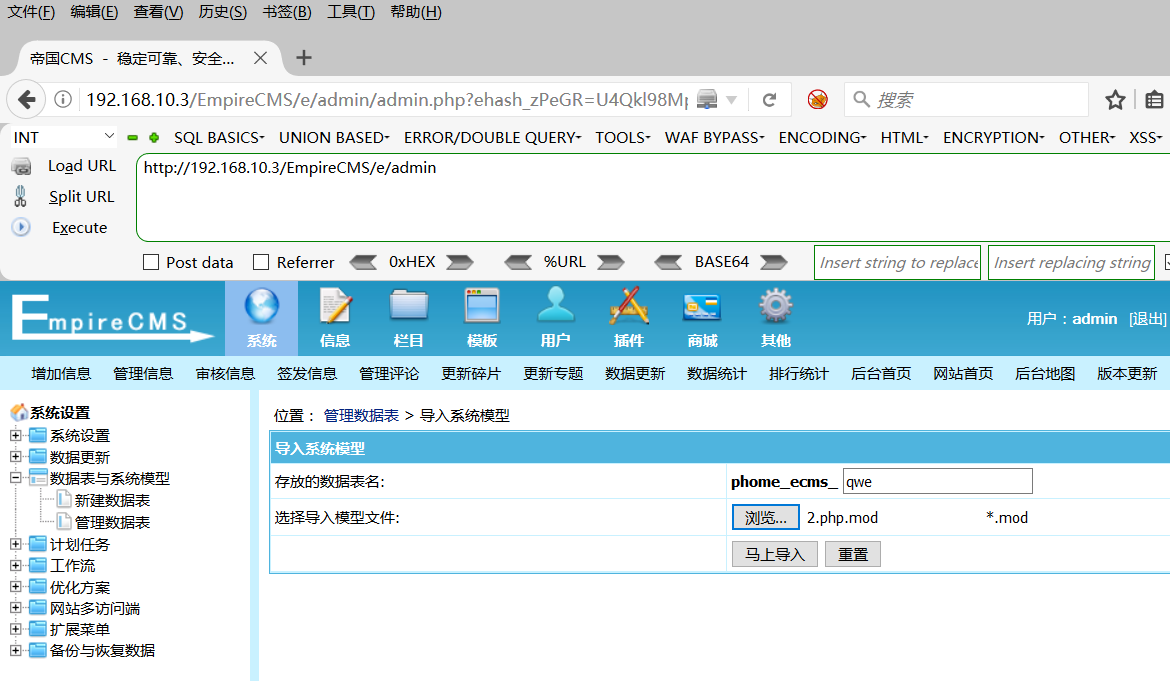

在帝國CMS7.5版中,加載器"LoadInMod"中的模塊加載功能文件(PHP)存在安全漏洞,黑客有機會利用該漏洞隱藏惡意代碼并構建類似于內鬼設定的定時炸彈,這對系統構成了嚴重威脅。

漏洞三:代碼包含漏洞的隱患

1

2

3

4

5

6

7

8

9

//導入模型

elseif($enews=="LoadInMod")

{

$file=$_FILES['file']['tmp_name'];

$file_name=$_FILES['file']['name'];

$file_type=$_FILES['file']['type'];

$file_size=$_FILES['file']['size'];

LoadInMod($_POST,$file,$file_name,$file_type,$file_size,$logininid,$loginin);

}

更具威脅性的由程序引入文件特征所引起,攻擊者可輕易利用此特性,僅需相關腳本即可巧妙繞過安全措施。這就好比隱蔽地布置了看似無害的隱形炸彈,無聲闖入堡壘的嚴密防御體系中。

1

2

3

4

5

6

7

8

9

10

//上傳文件

$path=ECMS_PATH."e/data/tmp/mod/uploadm".time().make_password(10).".php";

$cp=@move_uploaded_file($file,$path);

if(!$cp)

{

printerror("EmptyLoadInMod","");

}

DoChmodFile($path);

@include($path);

UpdateTbDefMod($tid,$tbname,$mid);

漏洞四:一句話木馬的潛伏

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

“500錯誤表示網絡訪問困難尤其顯著,通常是因為未加密的上傳語句木馬容易被WAF等安全設備檢測并清除。然而,如果木馬能夠巧妙地隱藏在網絡中,可能就將對網站關鍵區域進行惡意攻擊。”

//取得隨機數

function make_password($pw_length){

$low_ascii_bound=48;

$upper_ascii_bound=122;

$notuse=array(58,59,60,61,62,63,64,91,92,93,94,95,96);

while($i<$pw_length)

{

if(PHP_VERSION<'4.2.0')

{

mt_srand((double)microtime()*1000000);

}

mt_srand();

$randnum=mt_rand($low_ascii_bound,$upper_ascii_bound);

if(!in_array($randnum,$notuse))

{

$password1=$password1.chr($randnum);

$i++;

}

}

return $password1;

}

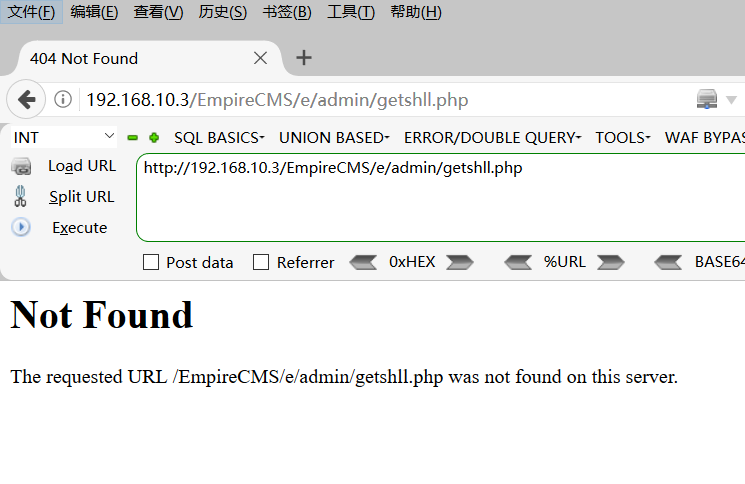

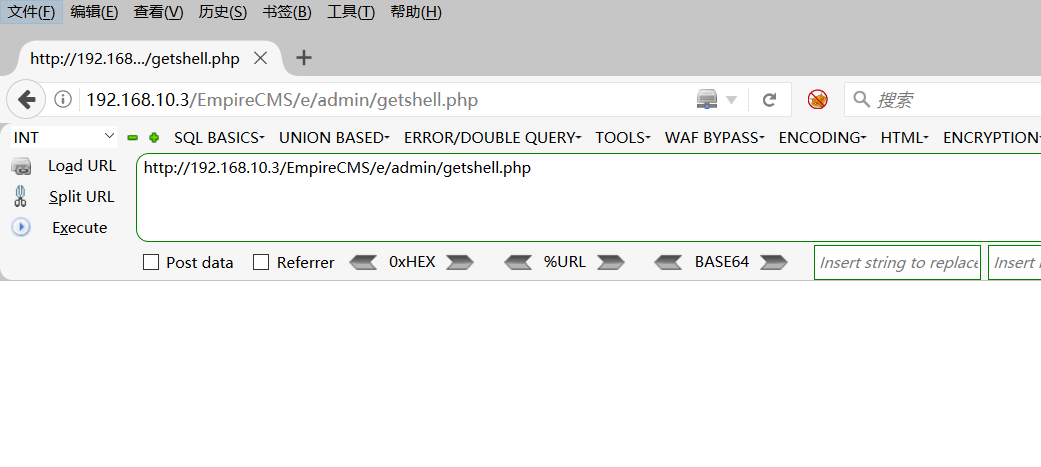

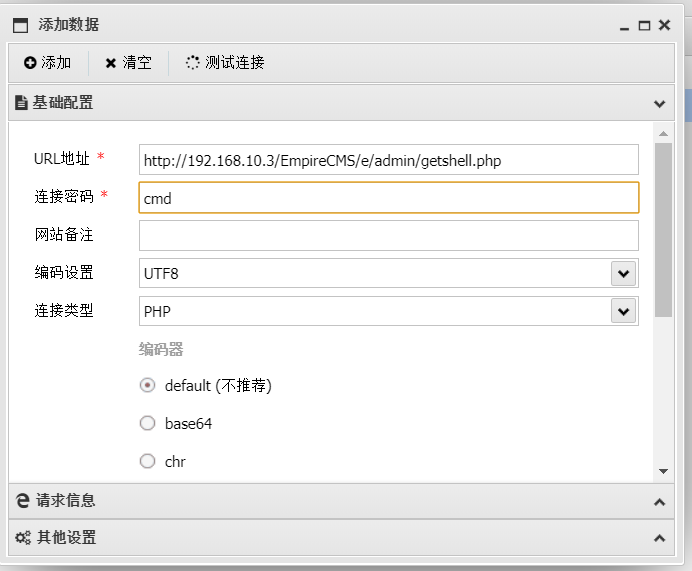

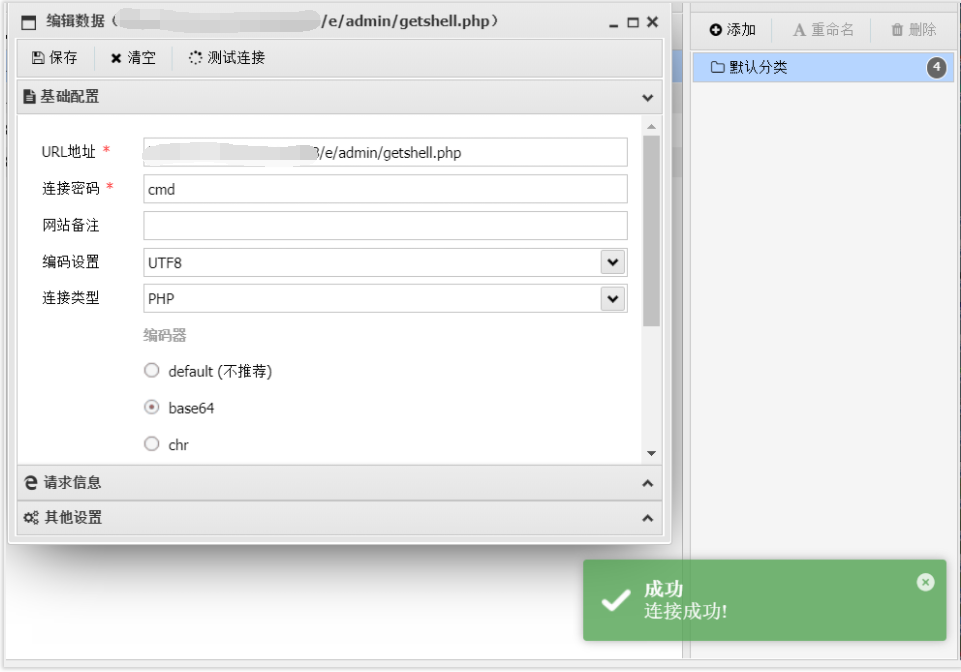

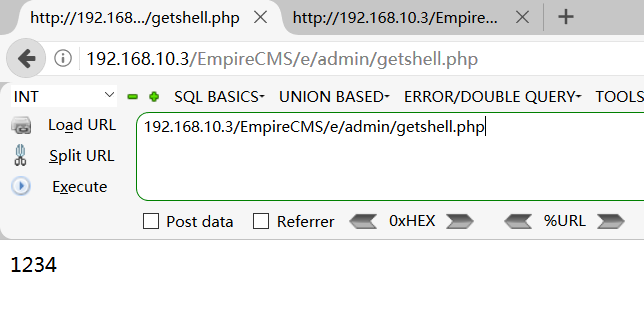

漏洞五:外部輸入數據的危險

file_put_contents("getshell.php","");

本漏洞主要源于處理外部輸入數據及構建代碼時的特定字符過濾不足,使之有機會潛入城堡食品供應鏈,猶如毒素悄無聲息地侵入,對整體體系產生廣泛影響。

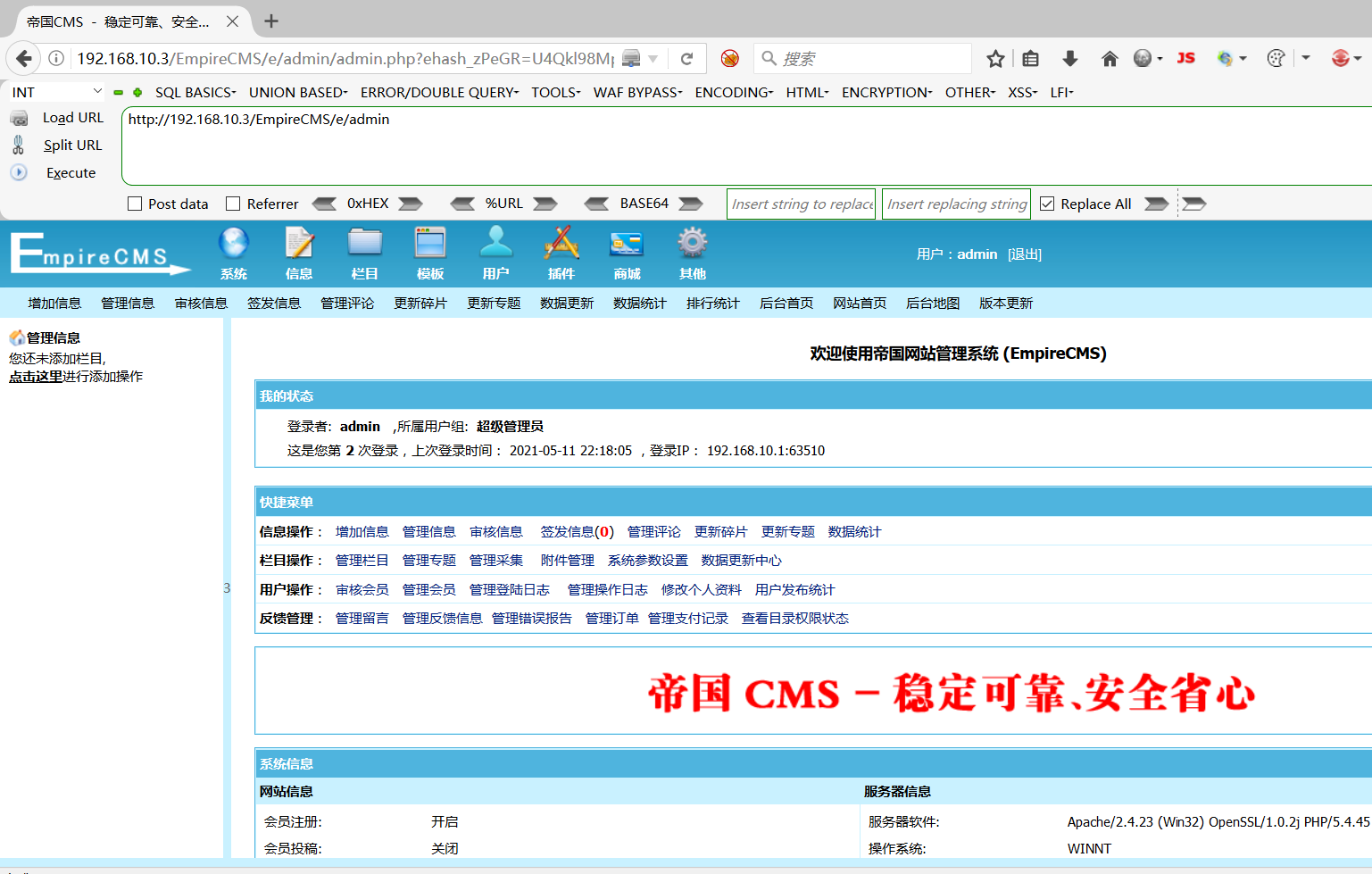

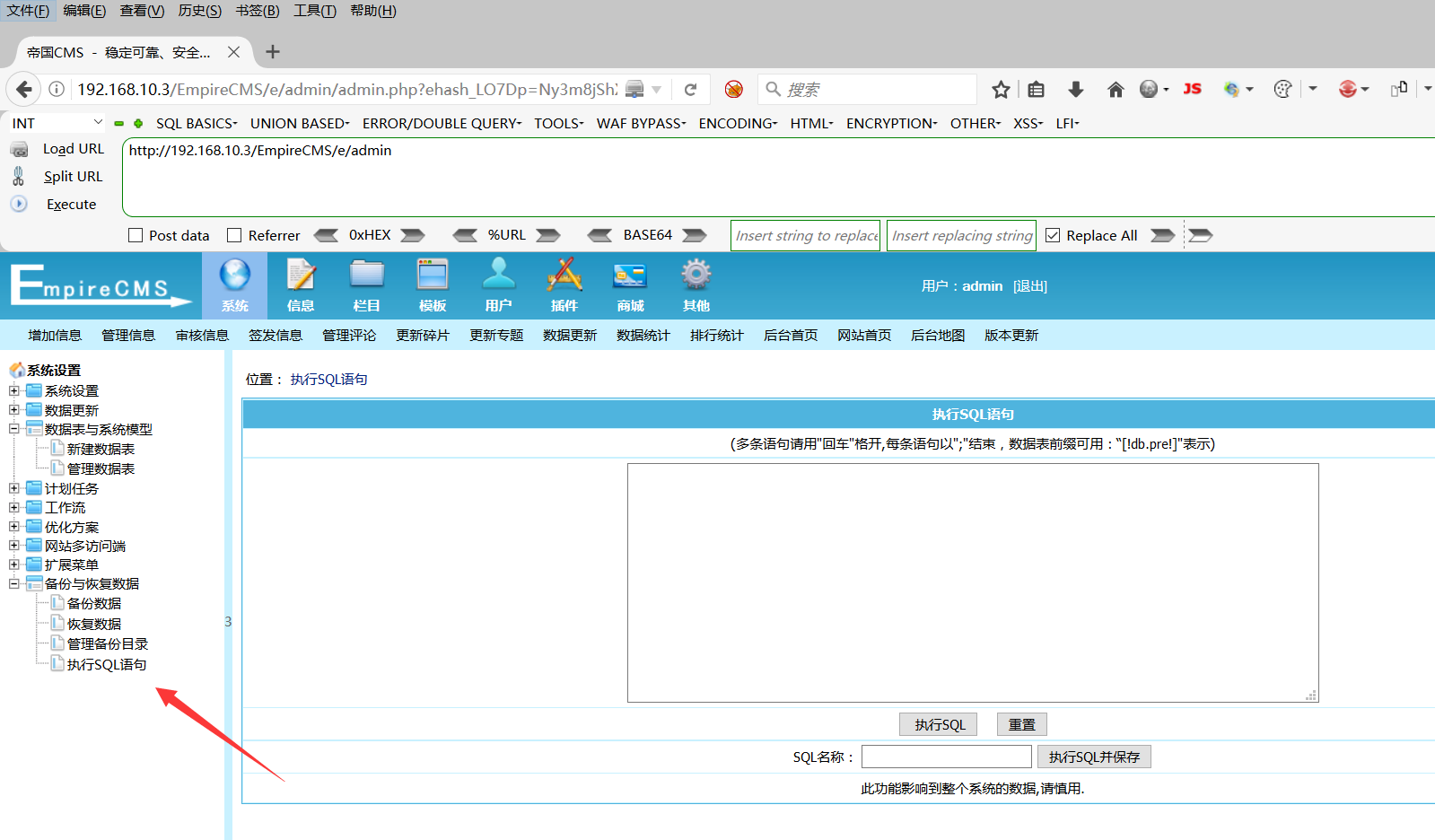

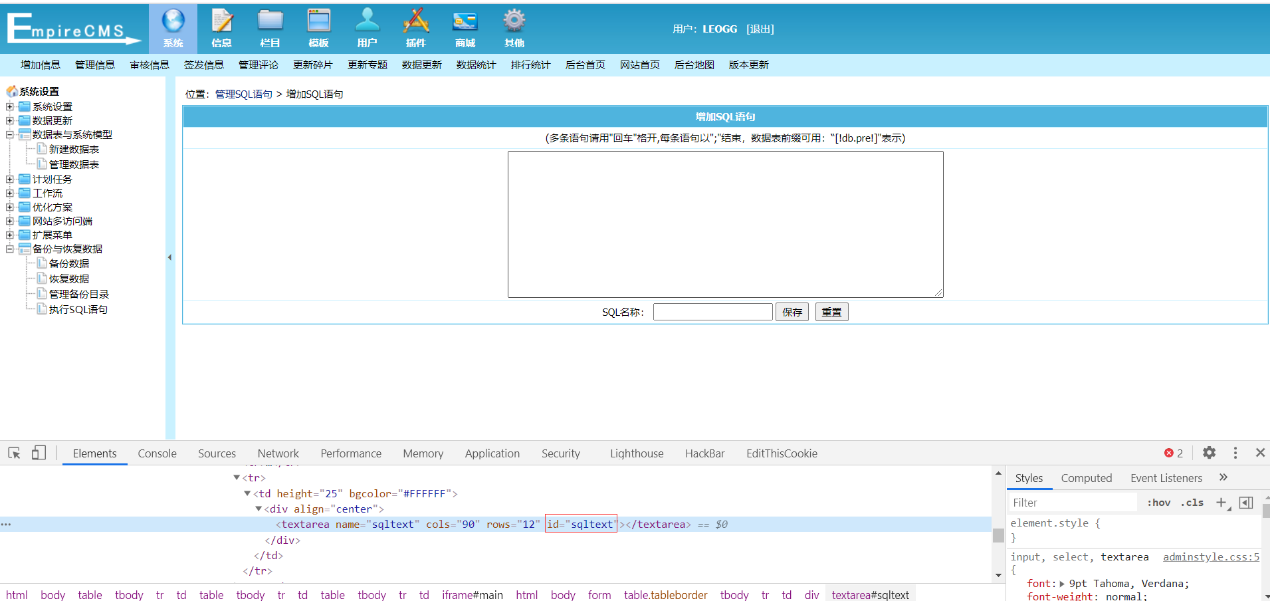

漏洞六:SQL注入的致命一擊

在嚴密跟蹤源碼分析過程中,發現本地服務器上的EmpireCMS/e/admin/db/DoSql.php中的RepSqlTbpre功能存在安全隱患。該函數負責處理sqltext,但在處理$sql參數時,僅進行了簡單的去空格和以分號分隔操作,并無其他任何安全保護措施,使惡意SQL語句得以入侵,為黑客攻擊城堡數據庫提供了便利。

漏洞七:絕對路徑的泄露風險

通過巧妙地運用SELECT…INTOOUTFILE指令并結合PHPinfo()函數,我們便能準確探知到惡意腳本在服務器間保存的位置,這就如同繪制城堡地圖時清晰標注出神秘通道給攻擊者以充分暴露。

漏洞八:HTML特殊字符過濾的不足

在源代碼中,實體化處理僅靠使用HTML實體轉義字符(ENT_QUOTES)和addslashes函數,無法充分防范惡意攻擊,留下安全隱患。此處防御手段的不足充當了網站風險的縫隙來源。

漏洞九:URL處理的安全隱患

Request函數解析URL后,其中的參數和值即可直接注入HREF和SRC屬性,作為其實際值。如此做宛如在城堡中安插眼線,可能引起機密信息泄露風險。

漏洞十:Javascript偽協議的風險

在JavaScript編程中,偽協議能與HTML屬性協同使用,但需審慎對待。因其常用作設定鏈接地址之用,故有"黑暗魔法"之稱。若處理不當,恐引發無法挽回的嚴重后果。

結語:守護你的數字城堡

鑒于網絡安全威脅的嚴重性,我們不能無動于衷。作為全球重要信息中心,各大網站的安全性與每一位用戶息息相關。期望本文觀點能引起您對網站安全問題的重視,并采取應對措施保障業務平臺穩定運行。請問,貴公司網站的安全防御系統牢固嗎?你們有沒有為之付出百分百努力,為數字城堡筑起防線呢?

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

作者:小藍

鏈接:http://www.huanchou.cn/content/662.html

本站部分內容和圖片來源網絡,不代表本站觀點,如有侵權,可聯系我方刪除。